-

软件

-

服务

-

- 全球一站式人力资源管理平台

- 中企出海优选

-

资源中心

12月9日晚间,Apache Log4j2 的远程代码执行漏洞细节被公开,该漏洞一旦被攻击者利用会造成严重危害。易路安全团队第一时间与产品团队展开自查,经验证,易路所有产品包括People+及易个税等,均未使用Apache Log4j2组件,并未受到该组件漏洞【Apache Log4j2远程代码执行漏洞(CVE-2021-44228)】的影响,用户无需对易路产品更新版本或进行其他特殊操作,请放心使用。同时温馨提醒企业用户做好自身安全防护与自查。

一、 漏洞情况分析

Apache Log4j2 是一款开源的 Java 日志记录工具,大量的业务框架都使用了该组件。此次漏洞是用于 Log4j2 提供的 lookup 功能造成的,该功能允许开发者通过一些协议去读取相

应环境中的配置。但在实现的过程中,并未对输入进行严格的判断,从而造成漏洞的发生。

由于Apache Log4j2某些功能存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞。漏洞利用无需特殊配置漏洞情况分析:Apache Log4j是一个基于Java的日志记录组件。Apache Log4j2是Log4j的升级版本,通过重写Log4j引入了丰富的功能特性。该日志组件被广泛应用于业务系统开发,用以记录程序输入输出日志信息。2021年11月24日,阿里云安全团队向Apache官方报告了Apache Log4j2远程代码执行漏洞。由于Log4j2组件在处理程序日志记录时存在JNDI注入缺陷,未经授权的攻击者利用该漏洞,可向目标服务器发送精心构造的恶意数据,触发Log4j2组件解析缺陷,实现目标服务器的任意代码执行,获得目标服务器权限。

可能受到影响的应用包括但不限于如下:

■ Spring-Boot-strater-log4j2

■ Apache Struts2

■ Apache Solr

■ Apache Flink

■ Apache Druid

■ ElasticSearch

■ flume

■ dubbo

■ Redis

■ logstash

■ kafka

二、漏洞修复建议

1、使用开源的洞态IAST进行检测 --》DongTai-IAST(https://dongtai.io)

2、检查pom.xml是否存在log4j版本 2.0<= 2.14.1

3、当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。

链接: 「Release log4j-2.15.0-rc2 · apache/logging-log4j2 · GitHub」- https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

4、临时性缓解措施(任选一种)

● 在jvm参数中添加 -Dlog4j2.formatMsgNoLookups=true

● 系统环境变量中将FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS设置为true

● 建议JDK使用11.0.1、8u191、7u201、6u211及以上的高版本

● 创建“log4j2.component.properties”文件,文件中增加配置“log4j2.formatMsgNoLookups=true”

● 限制受影响应用对外访问互联网

● WAF添加漏洞攻击代码临时拦截规则。

数据时代,维护数据安全,保护自身隐私,是每个企业都应该重视的首要责任。易路作为企业管理SaaS软件厂商,将产品质量和安全作为第一生命线,始终对安全风险“0”容忍,以保障用户数据安全为最高准则,为企业用户保驾护航!

中企出海之境外税务管理政策

跨文化沟通管理:出海企业的跨文化沟通与管理挑战及应对策略

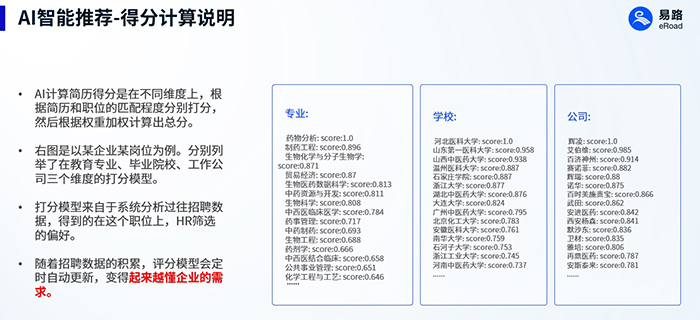

易路AI招聘系统人岗匹配深度解析:重新定义人才精准对接的技术范式

HR SaaS平台排行榜:细数2025年中国最具商业价值的十大HR SaaS平台

从实践案例看企业如何搭建人力资源共享服务中心

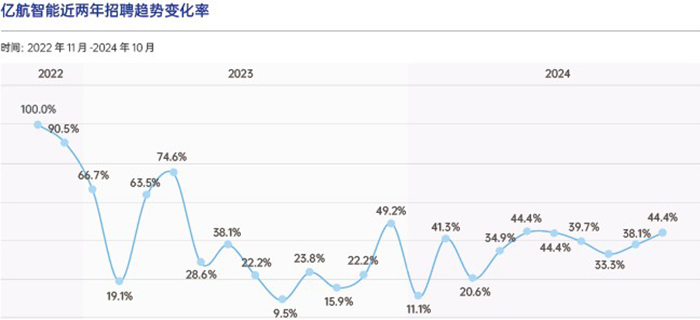

低空飞行经济产业人才需求概况及典型企业人才招聘、薪酬趋势

2025年中国AI HR市场:从效率工具到战略引擎的演进

国内首个HR智能体管理平台—iBuilder,如何让“数字员工”开箱即用

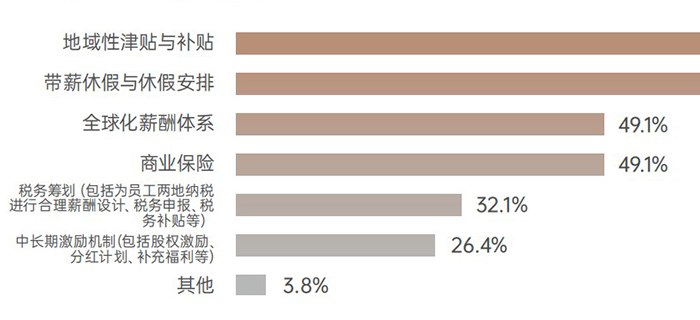

跨国人力资源管理:出海老手如何为外派员工提供全面保障

HR应该如何推进AI在企业人力资源的落地应用

官宣!首批!易路HR数字员工荣获“AI产业创新场景应用案例”,AI应用智联未来

锦江酒店数字化实践 | 全球规模第二大的“酒店航母”如何以数为先,服务托底?

易路x华为云:强强联合,「HR数字员工解决方案」发布,开启智慧型HR时代

易路注资图谱:携手并进,持续打造更卓越的全球人力资源服务

易路×喜家德:被誉为“餐饮界华为”的连锁品牌如何做好HR数字化

易路人力资源科技王天扬:在“薪酬”的征途上,发出微光、逐光而行

易路携手华为云,共助中国企业出海新征程

易路亮相华为全联接大会2024:全面拥抱AI,加速迈向人力资源智能时代

易路×奥佳华 | 创新引领、合规护航的全球人力资源管理

易路×裸心:人力资源科技之光守护轻奢酒店自然美学

在线咨询

电话咨询

400-825-1616

预约演示

数字助理

扫码体验